Discovering vulnerabilities quickly with targeted scanning

Datos Generales

- Software: Burpsuite Profesional

- Dificultad: Fácil

- Duracion: 10 minutos

- Observaciones: Es posible hallar la vulnerabilidad utilizando la versión Community pero el laboratorio esta diseñado para realizarlo con la versional Profesional.

- CVSS 3.1: AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N 7.5 Alto

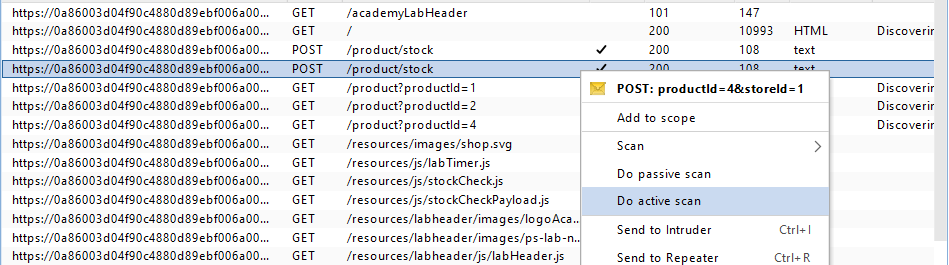

Reconocimiento

- Al ser un laboratorio inicial la vulnerabilidad se encuentra expuesta. Para iniciar la resolución, capturamos el tráfico de la página en product/stock. Hacemos click derecho y activamos active scan y esperamos un poco de tiempo esperando que finalice el scaneo

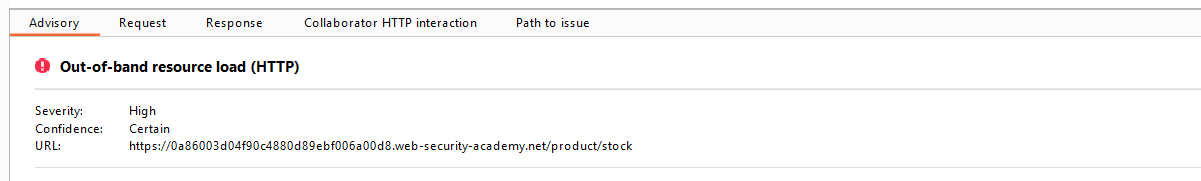

La vulnerabilidad detectada es out-of-band resource load (HTTP) la cual es catalogada con severidad alta.

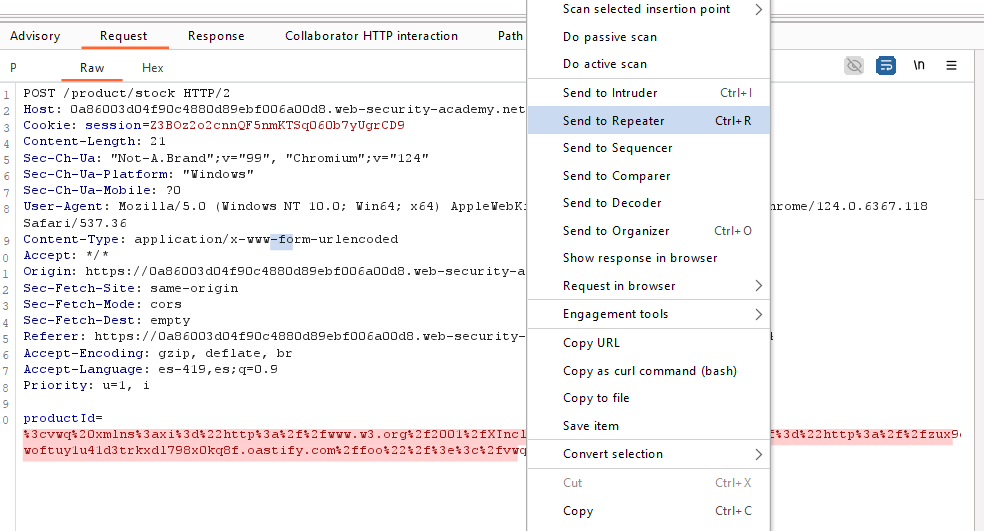

Explotación

Conociendo la vulnerabilidad, enviamos la petición a repeater donde la modificaremos.

Modificamos la petición en productId con el siguiente payload:

<foo xmlns:xi="http://www.w3.org/2001/XInclude"><xi:include parse="text" href="file:///etc/passwd"/></foo>

Explicación del payload

xmlns:xi = Declara el prefijo xi asociado al estándar XInclude.

xi:include = Utilizado para incluir contenido externo en el documento XML.

parse="text" = Indica que el contenido del recurso externo, se debe tratar como texto plano.

href="file:///etc/passwd" = Especifica la ubicación a la que se accedera. En este caso al fichero /etc/passwd.

Funcionamiento del payload

Cuando este XML se procesa con un parser que soporta XInclude, el parser intenta incluir el contenido del archivo especificado en href (en este caso, file:///etc/passwd) en el documento XML. Por lo tanto, si el parser tiene acceso al sistema de archivos y no hay restricciones de seguridad, el contenido del archivo /etc/passwd será incluido en el lugar donde se define el xi:include.

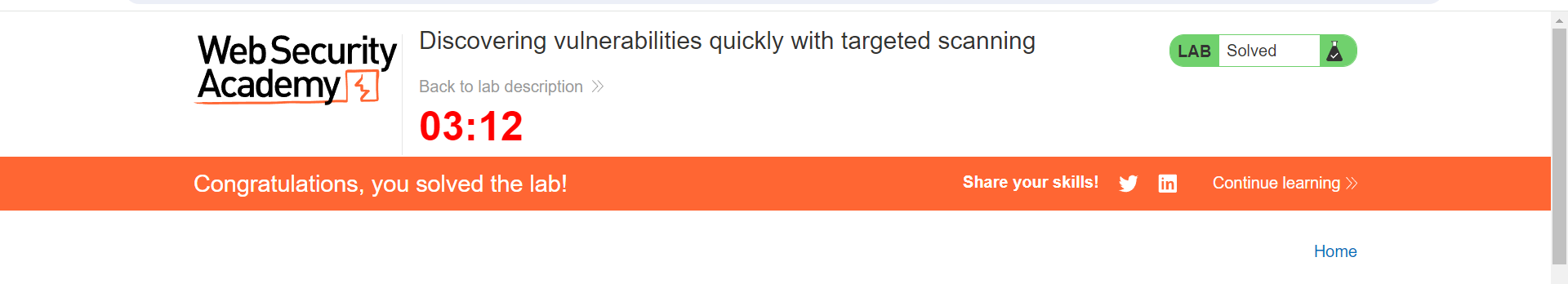

Finalmente podemos observar la resolución del laboratorio

Enlaces de interés

Tutorial inicial con descripción de las herramientas de Burpsuite realizado por SniferLabs